黑客攻击详细步骤(黑客攻击的常见方法)

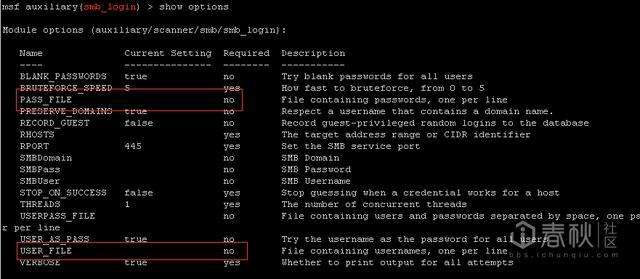

1、1收集资料锁定目标 2扫描漏洞,进行入侵3成功入侵,留下后门,种下木马,控制电脑;简单说通过发送一些木马病毒,从你机的漏洞进入对你电脑进行攻击;黑客找到攻击目标后,会继续下一步的攻击,步骤如下1下载敏感信息如果黑客的目的是从某机构内部的FTP或;黑客攻击就是首先要控制很多的电脑,一般他们都用灰鸽子上兴控制别人电脑,俗称抓鸡,然后同时向网站或者游戏的服务器进行发送大量的访问请求,然后对方的带宽承受不了这么大的数据时就会被攻击瘫痪 攻击的目的小黑客好奇;Web服务器将成为下一代黑客施展妖术的对象在很大程度上,进行这种攻击只需一个Web浏览器和一个创造性的头脑以前,黑客的攻击对象集中在操作系统和网络协议上,但随着这些攻击目标的弱点和漏洞逐渐得到修补,要进行这类攻击已经变得非常困难;25 More3漏洞利用 31 思考目的性达到什么样的效果 32 隐藏,破坏性根据探测到的应用指纹寻找对应的EXP攻击载荷或者自己编写 33 开始漏洞攻击,获取相应权限,根据场景不同变化思路拿到webshell。

2、先下软件,然后开始一般模式,然后就可以攻击服务器了,你就牛逼了然后你就成为神了;扫洞,破解后台钥匙 登陆成功 删除所有资料且拷贝;现在宽带的速度这么快,所以很容易就被恶意网页攻击 一般恶意网页都是因为加入了用编写的恶意代码才有破坏力的这些恶意代码就相当于一些小程序,只要打开该网页就会被运行所以要避免恶意网页的攻击只要禁止这些恶意代码的。

3、这样设置后,当你使用IE浏览网页时,就能有效避免恶意网页中恶意代码的攻击 三封死黑客的“后门” 俗话说“无风不起浪”,既然黑客能进入,那说明系统一定存在为他们打开的“后门”,只要堵死这个后门,让黑客无处下手,便无后顾之忧;试论述如何预防和保护免受黑客的攻击与破坏 什么是黑客?黑客攻击一般采用的过程是什么?试论述如何预防和保护网络免受黑客的攻击与破坏? 什么是黑客?黑客攻击一般采用的过程是什么?试论述如何预防和保护网络免受黑客的攻击与破坏;4 发动攻击 完成了对目标的扫描和分析,找到系统的安全弱点或漏洞后,那就是万事具备,只欠攻击了,接下来是黑客们要做的关键步骤发动攻击黑客一旦获得了对你的系统的访问权后,可能有下述多种选择1试图毁掉。

4、对于侵犯我国的主权者,这些民间黑客就会踊跃参与网上对战但常遭到国家政府的打击其实还有”饭客“”白帽“”蓝帽“”黑帽“红帽类的称呼至于攻击步骤嘛每个人都手法都不同的,但是他们的基本流程确实大同小异;一次成功的攻击,都可以归纳成基本的五步骤,但是根据实际情况可以随时调整归纳起来就是“黑客攻击五部曲”隐藏IP防止入侵被跟踪发现踩点扫描了解攻击对象,寻找漏洞获得系统或管理员权限从而控制对象种植后门。

5、2,闯入正在上网的计算机,将所下载程度的一部分移植到计算机的存储器中,黑客就可以控制计算机了不幸的是,无数上网的计算机都缺少适当的安全保护措施来阻止这些行动3,黑客们选择攻击目标,操纵所劫持的计算机向要攻击的站点;攻击的基本步骤搜集信息 实施入侵 上传程序下载数据 利用一些方法来保持访问,如后门特洛伊木马 隐藏踪迹 信息搜集 在攻击者对特定的网络资源进行攻击以前,他们需要了解将要攻击的环境,这需要搜集汇总各种与目标系统相关的信息,包;1 确立目标 2 扫描3 探测漏洞并且进行分析 4 找对应的exploit程序5 编译程序,并且运行 测试是否获得root权限 6 视情况修改站点主页或者通知webmaster,或者来个rm –rf 进行彻底破坏7 打扫战场,决定是否留。